�����ł́AOBC�Z�L���A�A�N�Z�X�L�[�̗��p���@����сA

Citrix XenApp����[�g�f�X�N�g�b�v�ڑ��𗘗p����ꍇ�̐ݒ���@�⒍�ӓ_�ɂ��Đ������Ă���܂��B

���p���@

Citrix XenApp����[�g�f�X�N�g�b�v�ڑ��𗘗p����ꍇ�̐ݒ���@�⒍�ӓ_

�����[�g�f�X�N�g�b�v�T�[�r�X�i�^�[�~�i���T�[�r�X�j�ڑ��ŗ��p����ꍇ�̐ݒ�ƒ��ӓ_

�EWindows XP Professional �̏ꍇ

�EWindows Vista Business�EEnterprise�EUltimate�̏ꍇ

�EWindows 7 Professional�EEnterprise�EUltimate�̏ꍇ

�EWindows 8 Pro�EEnterprise�̏ꍇ

�EWindows 10 Pro�EEnterprise�̏ꍇ

�EWindows 11 Pro�EEnterprise�̏ꍇ

OBC�Z�L���A�A�N�Z�X�L�[�N���C�A���g�ɂ���

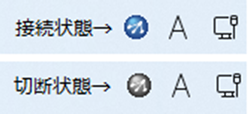

�}1

�^�X�N�g���C�̃A�C�R��

�}1���^�X�N�g���C�ɕ\�������uOBC�Z�L���A�A�N�Z�X�L�[�v�̃A�C�R���ł��BUSB�L�[��}���ƕ\������܂��B

�}1�̏オ�uOBC�Z�L���A�A�N�Z�X�L�[�v���ڑ�����Ă����ԁA�����ؒf����Ă����Ԃł��B

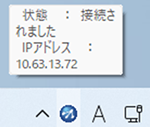

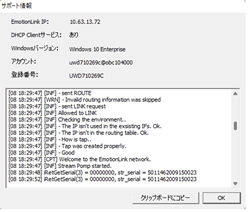

�}2

�}�E�X���߂Â����Ƃ�

�ڑ���ԂƗ��p���Ă���IP�A�h���X���\������܂��B

�}3

�A�C�R�����E�N���b�N�����Ƃ�

�uOBC�Z�L���A�A�N�Z�X�L�[�v�̃A�C�R�����E�N���b�N����Ɛ}3���\������܂��B

�e���ڂ̐����͈ȉ��̒ʂ�ł��B

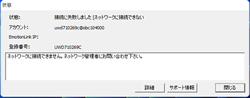

�}4

�}5

�w��ԁx

�uOBC�Z�L���A�A�N�Z�X�L�[�v�̐ڑ���ԁA�A�J�E���g�AIP�A�h���X�A�o�^�ԍ����\������܂��i�}4�j�B

�G���[���������Ă���ꍇ�́A�G���[���b�Z�[�W���\������܂��B�i�}5�j

�����A�s����������ꍇ�ɂ��̓��e�����m�F�������B

�}6

�w���O�̎Q�Ɓx

�}6�̓��샍�O��\�����܂��B

���̉�ʂ���u�N���b�v�{�[�h�ɃR�s�[�v�������Ă����������ƂŁA�ڑ����O���N���b�v�{�[�h�ɃR�s�[�ł��܂��B����s����������ꍇ�A���̃��O�������f������ꍇ������܂��B

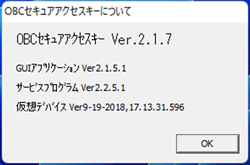

�}7

�wOBC�Z�L���A�A�N�Z�X�L�[�ɂ��āx

�N���C�A���g�v���O�����̃o�[�W�������\������܂��B

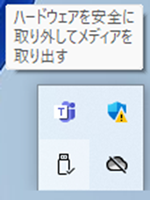

OBC�Z�L���A�A�N�Z�X�L�[���I������i�l�b�g���[�N����ؒf����j

�}8

�}9

�uOBC�Z�L���A�A�N�Z�X�L�[�v�𗘗p���Ȃ��Ȃ����ꍇ�́A�u�n�[�h�E�F�A�����S�Ɏ��o���ă��f�B�A�����o���v�i�}8�j����uDVD-RW�h���C�uOBCSAK�̎��o���v���N���b�N���邱�ƂŁi�}9�j�AUSB�L�[�����O�����Ƃ��ł��܂��B

OBC�Z�L���A�A�N�Z�X�L�[�N���C�A���g�̃A���C���X�g�[��

�C���X�g�[�����ꂽ�uOBC�Z�L���A�A�N�Z�X�L�[�v�N���C�A���g���폜����ɂ́A�ȉ��̃��j���[�����s���Ă��������B

��Winodows 8.1�EWindows Server 2012 �EWindows Server 2012R2 �̏ꍇ

�@�u�X�^�[�g�v���u���ׂẴA�v���v�����uOBC�Z�L���A�A�N�Z�X�L�[�̍폜�v

���u���ׂẴA�v���v���j���[��\������ɂ́A�X�^�[�g��ʂŃ}�E�X���E�N���b�N���܂��BWindows 10�EWindows 11�EWindows Server 2016 �EWindows Server 2019�̏ꍇ

�@�u�X�^�[�g�v���uOBC�Z�L���A�A�N�Z�X�L�[�v���uOBC�Z�L���A�A�N�Z�X�L�[�̍폜�v

���ݒ�t�@�C�����폜���邽�߂ɂ́A�ȉ��̃t�H���_���폜���Ă��������B

��32Bit�ix86�j��OS�̏ꍇ

���Z�b�g�A�b�v��h���C�u���F��Program files��OBC��OBCSecureAccessKey

��64Bit�ix64�j�ł̏ꍇ

���Z�b�g�A�b�v��h���C�u���F��Program Files (x86)��OBC��SecureAccessKey

�ȉ��̃��j���[������폜���\�ł��B

���eOS����

�u�R���g���[���p�l���v���u�v���O�����̃A���C���X�g�[���v

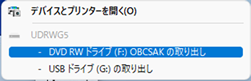

OBC�Z�L���A�A�N�Z�X�L�[�Ŋ��蓖�Ă�ꂽIP�A�h���X�̊m�F

�}10

�i�}10�j�̂悤�ɁA�^�X�N�g���C�́uOBC�Z�L���A�A�N�Z�X�L�[�v�̃A�C�R���ɃJ�[�\�������킹���IP�A�h���X���\������܂��B����IP�A�h���X�̏����T���Ă����Ă��������B

�� ����IP�A�h���X�́A�}����USB�L�[���ƂɈ�ӂł��B

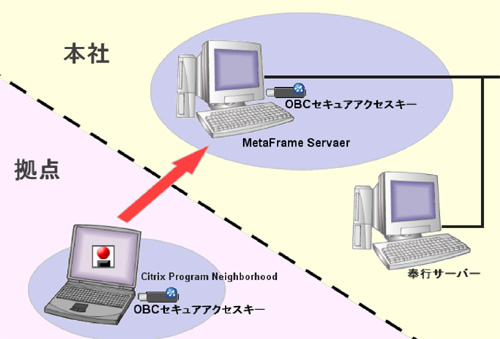

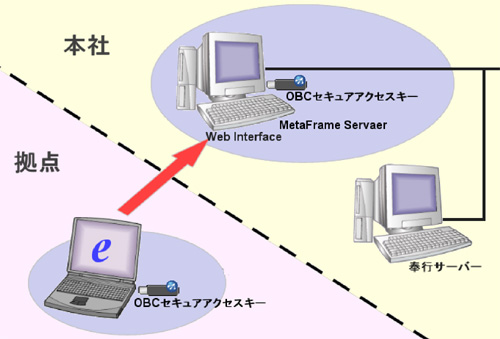

Citrix XenApp�iMetaFrame�j���ŗ��p����ꍇ�̐ݒ�

OBC�Z�L���A�A�N�Z�X�L�[�𗘗p����VPN����Citrix XenApp�iMetaFrame�j�𗘗p����ꍇ�A�{���̃��[�J���l�b�g���[�N��IP�A�h���X�ł͂Ȃ�IP�A�h���X�iVPN��IP�A�h���X�j�𗘗p���邽�߁A����ɑΉ������ݒ肪�K�v�ɂȂ�܂��B�ȉ��ł́ACitrix XenApp�imetaFrame�j�̃o�[�W�����ƁA�ڑ����@���Ƃɐݒ���e��������܂��B

1. Citrix Program Neighborhood�ڑ��̏ꍇ�̐ݒ�

�i1�jMetaFrame�T�[�o�[�ł̑�փA�h���X�̐ݒ�

MetaFrame�T�[�o�[��ŁAMetaFrame�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X���փA�h���X�Ƃ��ēo�^���܂��B

�R�}���h�v�����v�g���A��փA�h���X�̐ݒ�����s���܂��B

�ualtaddr /set �iVPN��IP�A�h���X�j�v�Ƃ����R�}���h����͂���[Enter]�L�[�������Ď��s���������B�i�}22�j

�}22

�E����ĈႤIP�A�h���X��o�^���Ă��܂����ꍇ�́A�ēx������IP�A�h���X�Ŏ��s���Ă��������B�ݒ肪�㏑������܂��B

�E��փA�h���X�̐ݒ���m�F�������ꍇ�́ualtaddr�v�̂ݓ��͂���[Enter]�L�[�������Ď��s���������B

�E��փA�h���X�̐ݒ���폜�������ꍇ�́ualtaddr /delete�v�Ɠ��͂���[Enter]�L�[�������Ď��s���������B

�i2�j�N���C�A���g���̐ݒ�

MetaFrame�T�[�o�[���Őݒ肳�ꂽ��փA�h���X�ɃA�N�Z�X����ꍇ�́A�����I�Ȑݒ肪�K�v�ɂȂ�܂��B

�}23

�}24

�}25

�m1�n�N���C�A���g�}�V���ɂāuMetaFrame�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X�v�𗘗p���āA�A�v���P�[�V�����Z�b�g���쐬���܂��B

�m2�n�쐬�����u�A�v���P�[�V�����Z�b�g�v��I�����A�m�ݒ�]�������܂��B�i�}23�j

�m3�n�\�����ꂽ�ݒ��ʂɂāA�m�t�@�C���E�H�[���n�{�^���������Ă��������B�i�}24�j

�m4�n�\�����ꂽ�u�t�@�C���E�H�[���̐ݒ�v��ʁi�}25�j�ɂāA�u�t�@�C���E�H�[��������ڑ��ő�փA�h���X���g�p�v�̃`�F�b�N�{�b�N�X�Ƀ`�F�b�N��t���A�mOK�n�{�^���ŕ��Ă��������B�i�}24�j�̉�ʂ��mOK�n�{�^���ŕ��܂��B

2�DWeb Interface�ڑ��̏ꍇ�̐ݒ�iWeb Interface�T�[�o�[��Citrix XenApp�iMetaFrame�j�T�[�o�[������̏ꍇ�j

�� MetaFrame Presentation Server 3.0�̏ꍇ

Web Interface�Ǘ��R���\�[���ł̕ϊ��A�h���X��ݒ肵�܂��B

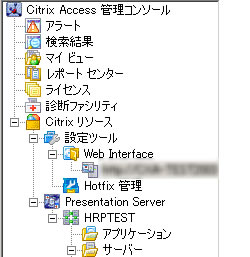

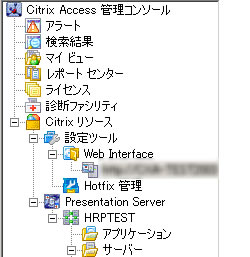

�m1�nPresentation Server��ŁA�uWeb Interface�Ǘ��R���\�[���v���N�����܂��B�i�}27�j

�}27

�}28

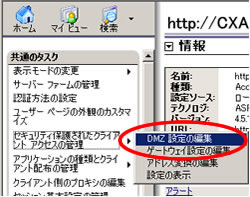

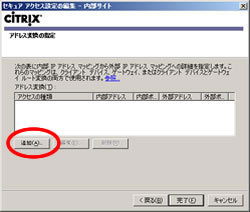

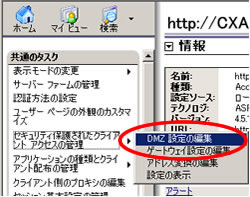

�m2�n�uWeb Interface�Ǘ��R���\�[���v�ɂāA��ʍ����́u�T�[�o�[�̐ݒ�v����uDMZ �ݒ�v-�u�l�b�g���[�N �A�h���X�ϊ��v���J���܂��B�i�}28�j

�}29

�m3�n�y�[�W�����́u����̃N���C�A���g�ɑ���A�h���X�ϊ��ݒ�v�ɂāAMetaFrame�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN�̃l�b�g���[�N�̓o�^���s���܂��B�i�}29�j

�u�N���C�A���g�T�u�l�b�g�v�́u�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B

�u�I�v�V�����v�́u�ϊ��A�h���X�v��I�����Ă��������B

���͂��I�������m�ꗗ�ɒlj��n�{�^���������Ă��������B

�}30

�m4�n�u�T�[�o�[�A�h���X�v�́APresentation Server�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B

�u�T�[�o�[�|�[�g�v�͌��J�A�v���P�[�V�����̋N���ɗ��p���Ă���ʐM�|�[�g�̔ԍ���ݒ肵�܂��B���q�l�̊��œ��ʂȐݒ�����Ă��Ȃ�����A�ʏ�͊���́u1494�v����͂��Ă��������B

�u�ϊ��A�h���X�v�́APresentation Server��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B

�u�ϊ��|�[�g�v�͊���́u1494�v�̂܂܂ɂ��Ă��������B

���͂��I�������m�ꗗ�ɒlj��n�{�^���������Ă��������B

�m5�n��ʉ����́m�ۑ��n�{�^���������Ă��������B

�m6�n��ʉ����́m�ݒ�̓K�p�n�{�^���������Ă��������B

�� Citrix Presentation Server 4.0�̏ꍇ

MetaFrame Access Suite �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�m1�n]Presentation Server��ŁA�uMetaFrame Access Suite �Ǘ��R���\�[���iPresentation Server�j�v���N�����܂��B�i�}31�j

�}31

�}32

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}32�j

�}33

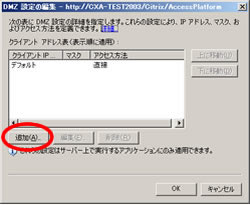

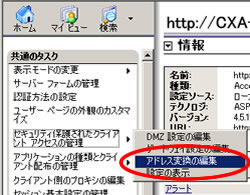

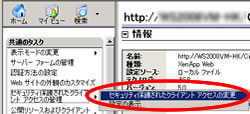

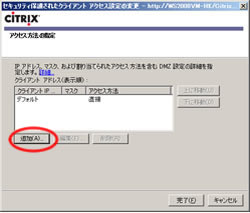

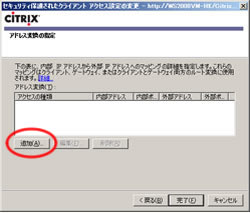

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�uDMZ�̕ҏW�v��I�����A�uDMZ�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�}33�j

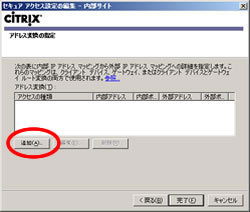

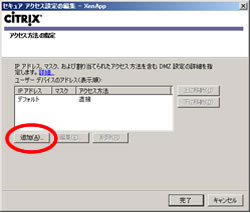

�}34

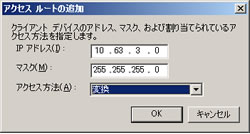

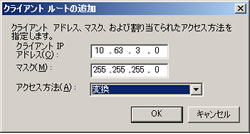

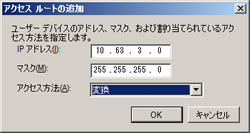

�m4�n�uDMZ�ݒ�̕ҏW�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g���[�g�̕ҏW�v��ʂ�\�����܂��B�i�}34�j

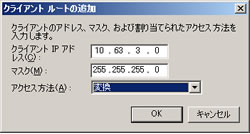

�}35

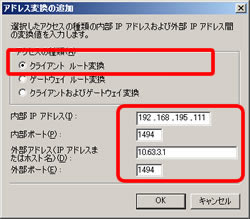

�m5�n �u�N���C�A���g ���[�g�̕ҏW�v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}35�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B

�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�uDMZ�ݒ�̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

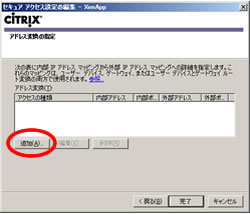

�}36

�m6�n �u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�u�A�h���X�ϊ��̕ҏW�v��I�����A�u�A�h���X�ϊ��̕ҏW�v��ʂ�\�����܂��B�i�}36�j

�}37

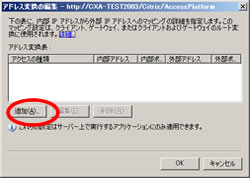

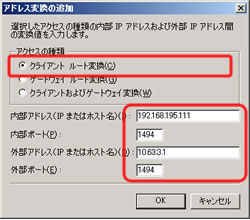

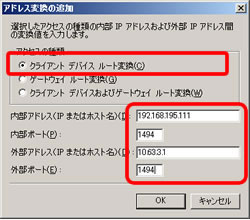

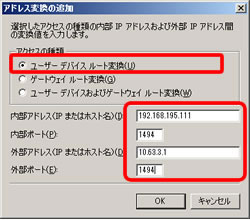

�m7�n�u�A�h���X�ϊ��̕ҏW�v��ʂɂāA[�lj�]�{�^���������܂��B�i�}37�j

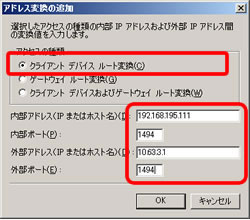

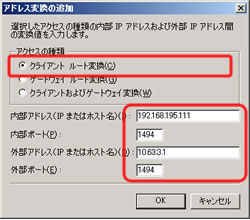

�}38

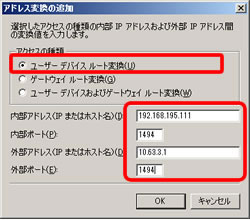

�m8�n�\�����ꂽ�u�A�h���X�ϊ��̕ҏW�v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}38�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́APresentation Server�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́APresentation Server��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A[7]�́u�A�h���X�ϊ��̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�� Citrix Presentation Server 4.5�̏ꍇ

Citrix Access �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

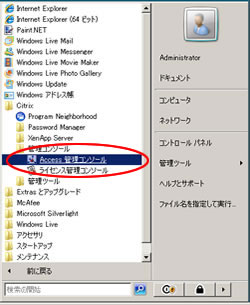

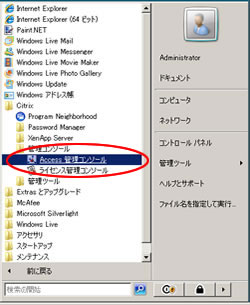

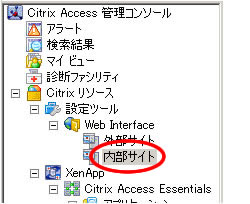

�m1�nPresentation Server��ŁA�uAccess �Ǘ��R���\�[���v���N�����܂��B�i�}39�j

�}39

�}40

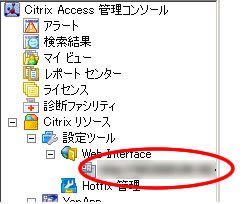

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}40�j

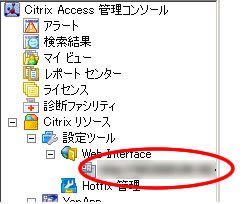

�}41

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�uDMZ�̕ҏW�v��I�����A�uDMZ�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�}41�j

�}42

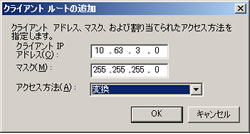

�m4�n�uDMZ�ݒ�̕ҏW�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g���[�g�̒lj��v��ʂ�\�����܂��B�i�}42�j

�}43

�m5�n �u�N���C�A���g ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}43�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B

�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�uDMZ�ݒ�̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�}44

�m6�n �u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�u�A�h���X�ϊ��̕ҏW�v��I�����A�u�A�h���X�ϊ��̕ҏW�v��ʂ�\�����܂��B�i�}44�j

�}45

�m7�n�u�A�h���X�ϊ��̕ҏW�v��ʂɂāA[�lj�]�{�^���������܂��B�i�}45�j

�}46

�m8�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}46�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́APresentation Server�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́APresentation Server��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A[7]�́u�A�h���X�ϊ��̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�� Citrix XenApp 5.0 for Windows Server 2003�̏ꍇ

Citrix Access �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�}47

�m1�nXenApp�T�[�o�[��ŁA�uAccess �Ǘ��R���\�[���v���N�����܂��B�i�}47�j

�}48

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}48�j

�}49

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�uDMZ�̕ҏW�v��I�����A�uDMZ�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�i�}49�j

�}50

�m4�n�uDMZ�ݒ�̕ҏW�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g ���[�g�̒lj��v��ʂ�\�����܂��B�i�}50�j

�}51

�m5�n�u�N���C�A���g ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}51�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v�����

�����������B

�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�uDMZ�ݒ�̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�}52

�m6�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�u�A�h���X�ϊ��̕ҏW�v��I�����A�u�A�h���X�ϊ��̕ҏW�v��ʂ�\�����܂��B�i�}52�j

�}53

�m7�n�u�A�h���X�ϊ��̕ҏW�v��ʂɂāA[�lj�]�{�^���������܂��B�i�}53�j

�}54

�m8�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}54�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́AXenApp�T�[�o�[�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́AXenApp�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B

�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�A�h���X�ϊ��̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�� Citrix XenApp 5.0 for Windows Server 2008�̏ꍇ

Citrix Access �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�}55

�m1�nXenApp�T�[�o�[��ŁA�uAccess �Ǘ��R���\�[���v���N�����܂��B�i�}55�j

�}56

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}56�j

�}57

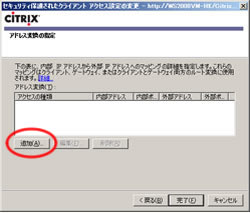

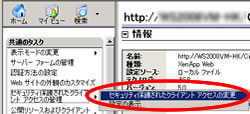

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��I�����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��ʂ�\�����܂��B�i�}57�j

�}58

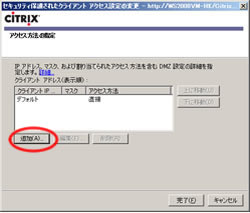

�m4�n�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v-�u�A�N�Z�X���@�̐ݒ�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g ���[�g�̒lj��v��ʂ�\�����܂��B�i�}58�j

�}59

�m5�n�u�N���C�A���g ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}59�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4��

�ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B

�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A[�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX]�|�u�A�N�Z�X���@�̐ݒ�v��ʂɖ߂�A[����]�{�^�����N���b�N���Ă��������B

�}60

�m6�n�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v-�u�A�h���X�ϊ��̕ҏW�v �ɂ�[�lj�]�{�^���������āu�A�h���X�ϊ��̒lj��v��ʂ�\�����܂��B�i�}60�j

�}61

�m7�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}61�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́AXenApp�T�[�o�[�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́AXenApp�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��ʂ��u�����v�ŕ��Ă��������B

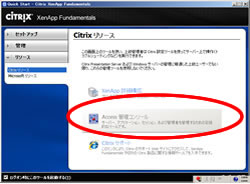

�� Citrix XenApp Fundamentals 3.0�̏ꍇ

Citrix Access �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

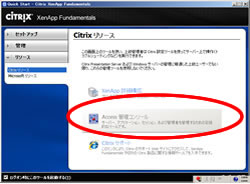

�}62

�m1�nXenApp�T�[�o�[��ŁA�uAccess �Ǘ��R���\�[���v���N�����܂��B�i�}62�j

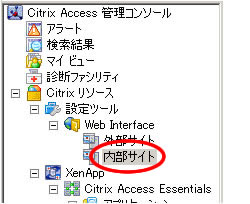

�}63

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g�i�����T�C�g�j��I�����܂��B�i�}63�j

�}64

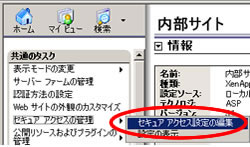

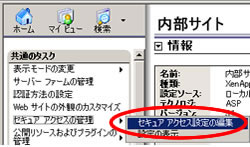

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L���A�A�N�Z�X�̊Ǘ��v-�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v��I�����A�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�}64�j

�}65

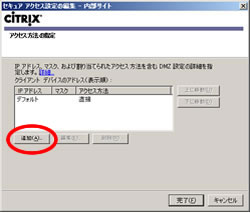

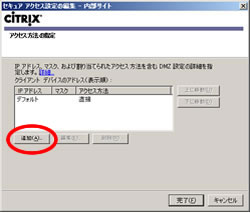

�m4�n�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v-�u�A�N�Z�X���@�̐ݒ�v��ʂɂ�[�lj�]�{�^���������āu�A�N�Z�X ���[�g�̒lj��v��ʂ�\�����܂��B�i�}65�j

�}66

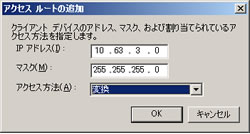

�m5�n�u�A�N�Z�X ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}66�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v-�u�A�N�Z�X���@�̐ݒ�v��ʂɖ߂�A[����]�{�^�����N���b�N���Ă��������B

�}67

�m6�n�u�Z�L���A�A�N�Z�X�ݒ�̕ύX�v-�u�A�h���X�ϊ��̕ҏW�v �ɂ�[�lj�]�{�^���������āu�A�h���X�ϊ��̒lj��v��ʂ�\�����܂��B�i�}67�j

�}68

�m7�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}68�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g �f�o�C�X ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́AXenApp�T�[�o�[�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́AXenApp�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��ʂ��u�����v�ŕ��Ă��������B

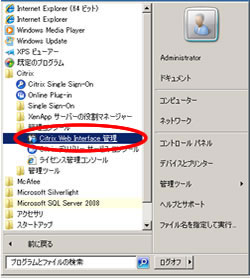

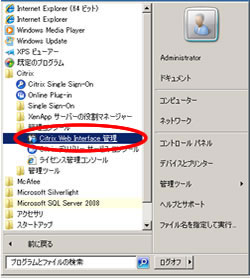

�� Citrix XenApp 6.0�̏ꍇ�iCitrix Web Interface�Ǘ��R���\�[�������݂���ꍇ�j

�}69

�m1�nXenApp�T�[�o�[��ŁA�uCitrix Web Interface �Ǘ��R���\�[���v���N�����܂��B�i�}69�j

�}70

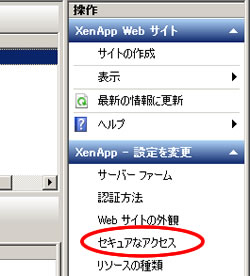

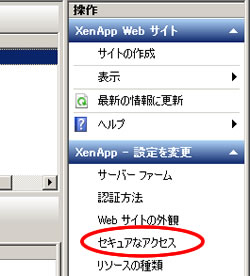

�m2�n��ʂ̍����̃��j���[����uXenApp Web�T�C�g�v��I�����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}70�j

�}71

�m3�n�uXenApp�]�ݒ��ύX�v����A�u�Z�L���A�ȃA�N�Z�X�v��I�����A�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�}71�j

�}72

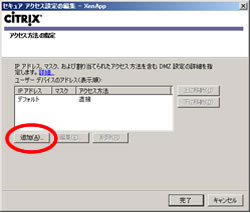

�m4�n�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v-�u�A�N�Z�X���@�̐ݒ�v��ʂɂ�[�lj�]�{�^���������āu�A�N�Z�X ���[�g�̒lj��v��ʂ�\�����܂��B�i�}72�j

�}73

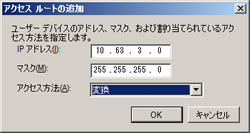

�m5�n�u�A�N�Z�X ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}73�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A[�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX]�|�u�A�N�Z�X���@�̐ݒ�v��ʂɖ߂�A[����]�{�^�����N���b�N���Ă��������B

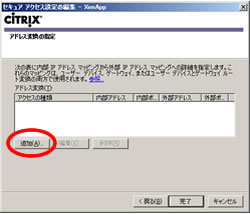

�}74

�m6�n�u�Z�L���A�A�N�Z�X�ݒ�̕ύX�v-�u�A�h���X�ϊ��̒lj��v �ɂ�[�lj�]�{�^���������āu�A�h���X�ϊ��̒lj��v��ʂ�\�����܂��B�i�}74�j

�}75

�m7�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}75�j

�u�A�N�Z�X�̎�ށv�̓��[�U�[ �f�o�C�X ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́AXenApp�T�[�o�[�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́AXenApp�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��ʂ��u�����v�ŕ��Ă�������

3. Web Interface�ڑ��̏ꍇ�̐ݒ�iWeb Interface�T�[�o�[��Citrix XenApp�T�[�o�[���ʃT�[�o�[�̏ꍇ�j

�� Web Interface �T�[�o�[��MetaFrame�T�[�o�[���ĕʂ̃T�[�o�[�ʼn^�p����ꍇ�́A���ꂼ��̃T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[���K�v�ɂȂ�܂��B

�� MetaFrame Presentation Server 3.0�̏ꍇ

MetaFrame Access Suite �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�m1�n Presentation Server��ŁA�uWeb Interface�Ǘ��R���\�[���v���N�����܂��B �i�}76�j

�}76

�}77

�m2�n�uWeb Interface�Ǘ��R���\�[���v�ɂāA��ʍ����́u�T�[�o�[�̐ݒ�v����uDMZ �ݒ�v-�u�l�b�g���[�N �A�h���X�ϊ��v���J���܂��B�i�}77�j

�}78

�m3�n�y�[�W�����́u����̃N���C�A���g�ɑ���A�h���X�ϊ��ݒ�v�ɂāAMetaFrame�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN�̃l�b�g���[�N�̓o�^���s���܂��B�i�}78�j

�u�N���C�A���g�T�u�l�b�g�v�́u�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B

�u�I�v�V�����v�́u�ϊ��A�h���X�v��I�����Ă��������B

���͂��I�������m�ꗗ�ɒlj��n�{�^���������Ă��������B

�}79

�m4�n�y�[�W�����́uMetaFrame�T�[�o�[�̃A�h���X�̕ϊ��}�b�v�v�ɂĕϊ����̓o�^���s���܂��B�i�}79�j

�u�T�[�o�[�A�h���X�v�́APresentation Server�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B

�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂Ȃ��̂ł����ӂ��������B�j

�u�T�[�o�[�|�[�g�v�͌��J�A�v���P�[�V�����̋N���ɗ��p���Ă���ʐM�|�[�g�̔ԍ���ݒ肵�܂��B���q�l�̊��œ��ʂȐݒ�����Ă��Ȃ�����A�ʏ�͊���́u1494�v����͂��Ă��������B

�u�ϊ��A�h���X�v�́APresentation Server��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B

�u�ϊ��|�[�g�v�͊���́u1494�v�̂܂܂ɂ��Ă��������B

���͂��I�������m�ꗗ�ɒlj��n�{�^���������Ă��������B

�m5�n��ʉ����́m�ۑ��n�{�^���������Ă��������B

�m6�n��ʉ����́m�ݒ�̓K�p�n�{�^���������Ă��������B

�� Citrix Presentation Server 4.0�̏ꍇ

MetaFrame Access Suite �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�m1�n Presentation Server��ŁA�uMetaFrame Access Suite �Ǘ��R���\�[���iPresentation Server�j�v���N�����܂��B�i�}80�j

�}80

�}81

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}81�j

�}82

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�uDMZ�̕ҏW�v��I�����A�uDMZ�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�}82�j

�}83

�m4�n�uDMZ�ݒ�̕ҏW�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g ���[�g�̕ҏW�v��ʂ�\�����܂��B�i�}83�j

�}84

�m5�n �u�N���C�A���g ���[�g�̕ҏW�v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}84�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B

�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�uDMZ�ݒ�̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�}85

�m6�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�u�A�h���X�ϊ��̕ҏW�v��I�����A�u�A�h���X�ϊ��̕ҏW�v��ʂ�\�����܂��B�i�}85�j

�}86

�m7�n�u�A�h���X�ϊ��̕ҏW�v��ʂɂāA[�lj�]�{�^���������܂��B�i�}86�j

�}87

�m8�n�\�����ꂽ�u�A�h���X�ϊ��̕ҏW�v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}87�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́APresentation Server�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B

�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́APresentation Server��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B

�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�A�h���X�ϊ��̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�� Citrix Presentation Server 4.5�̏ꍇ

Citrix Access �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�m1�n Presentation Server��ŁA�uAccess �Ǘ��R���\�[���v���N�����܂��B �i�}88�j

�}88

�}89

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}89�j

�}90

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�uDMZ�̕ҏW�v��I�����A�uDMZ�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�}90�j

�}91

�m4�n�uDMZ�ݒ�̕ҏW�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g ���[�g�̒lj��v��ʂ�\�����܂��B�i�}91�j

�}92

�m5�n �u�N���C�A���g ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}92�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B

�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�uDMZ�ݒ�̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�}93

�m6�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�u�A�h���X�ϊ��̕ҏW�v��I�����A�u�A�h���X�ϊ��̕ҏW�v��ʂ�\�����܂��B�i�}93�j

�}94

�m7�n�u�A�h���X�ϊ��̕ҏW�v��ʂɂāA[�lj�]�{�^���������܂��B�i�}94�j

�}95

�m8�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}95�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́APresentation Server�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B

�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́APresentation Server��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B

�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�A�h���X�ϊ��̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�� Citrix XenApp 5.0 for Windows Server 2003�̏ꍇ

Citrix Access �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�}96

�m1�nXenApp�T�[�o�[��ŁA�uAccess �Ǘ��R���\�[���v���N�����܂��B�i�}96�j

�}97

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}97�j

�}98

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�uDMZ�̕ҏW�v��I�����A�uDMZ�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�i�}98�j

�}99

�m4�n�uDMZ�ݒ�̕ҏW�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g ���[�g�̒lj��v��ʂ�\�����܂��B�i�}99�j

�}100

�m5�n�u�N���C�A���g ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}100�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v�����

�����������B

�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�uDMZ�ݒ�̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�}101

�m6�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�u�A�h���X�ϊ��̕ҏW�v��I�����A�u�A�h���X�ϊ��̕ҏW�v��ʂ�\�����܂��B�i�}101�j

�}102

�m7�n�u�A�h���X�ϊ��̕ҏW�v��ʂɂāA[�lj�]�{�^���������܂��B�i�}102�j

�}103

�m8�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}103�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́AXenApp�T�[�o�[ �̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́AXenApp�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B

�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�A�h���X�ϊ��̕ҏW�v��ʂ��uOK�v�ŕ��Ă��������B

�� Citrix XenApp 5.0 for Windows Server 2008�̏ꍇ

Citrix Access �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�}104

�m1�nXenApp�T�[�o�[��ŁA�uAccess �Ǘ��R���\�[���v���N�����܂��B�i�}104�j

�}105

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}105�j

�}106

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̊Ǘ��v-�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��I�����A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��ʂ�\�����܂��B�i�}106�j

�}107

�m4�n�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v-�u�A�N�Z�X���@�̐ݒ�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g ���[�g�̒lj��v��ʂ�\�����܂��B�i�}107�j

�}108

�m5�n�u�N���C�A���g ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}108�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4��

�ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B

�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A[�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX]�|�u�A�N�Z�X���@�̐ݒ�v��ʂɖ߂�A[����]�{�^�����N���b�N���Ă��������B

�}109

�m6�n�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v-�u�A�h���X�ϊ��̕ҏW�v �ɂ�[�lj�]�{�^���������āu�A�h���X�ϊ��̕ҏW�v��ʂ�\�����܂��B�i�}109�j

�}110

�m7�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}110�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́AXenApp�T�[�o�[�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́AXenApp�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��ʂ��u�����v�ŕ��Ă��������B

�� Citrix XenApp Fundamentals 3.0�̏ꍇ

Citrix Access �Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�}111

�m1�nXenApp�T�[�o�[��ŁA�uAccess �Ǘ��R���\�[���v���N�����܂��B�i�}111�j

�}112

�m2�n��ʍ����̃��j���[����A�쐬����Web Interface�̃T�C�g�i�����T�C�g�j��I�����܂��B�i�}112�j

�}113

�m3�n�u���ʂ̃^�X�N�v����A�u�Z�L���A�A�N�Z�X�̊Ǘ��v-�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v��I�����A�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�}113�j

�}114

�m4�n�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v-�u�A�N�Z�X���@�̐ݒ�v��ʂɂ�[�lj�]�{�^���������āu�N���C�A���g ���[�g�̒lj��v��ʂ�\�����܂��B�i�}114�j

�}115

�m5�n�u�A�h���X�ϊ��̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}115�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v-�u�A�N�Z�X���@�̐ݒ�v��ʂɖ߂�A[����]�{�^�����N���b�N���Ă��������B

�}116

�m6�n�u�Z�L���A�A�N�Z�X�ݒ�̕ύX�v-�u�A�h���X�ϊ��̕ҏW�v �ɂ�[�lj�]�{�^���������āu�A�h���X�ϊ��̒lj��v��ʂ�\�����܂��B�i�}116�j

�}117

�m7�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B�i�}117�j

�u�A�N�Z�X�̎�ށv�̓N���C�A���g ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́AXenApp�T�[�o�[�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́AXenApp�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��ʂ��u�����v�ŕ��Ă��������B

�� Citrix XenApp 6.0�̏ꍇ�iCitrix Web Interface�Ǘ��R���\�[�������݂���ꍇ�j

Web Interface�Ǘ��R���\�[���ɂāA�N���C�A���g�̃l�b�g���[�N�ƁA�ϊ��A�h���X�̓o�^���s���܂��B

�}118

�m1�nXenApp�T�[�o�[��ŁA�uCitrix Web Intrerface �Ǘ��v���N�����܂��B�i�}118�j

�}119

�m2�n��ʂ̍����̃��j���[����uXenApp Web�T�C�g�v��I�����A�쐬����Web Interface�̃T�C�g��I�����܂��B�i�}119�j

�}120

�m3�n�uXenApp�]�ݒ��ύX�v����A�u�Z�L���A�ȃA�N�Z�X�v��I�����A�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v��ʂ�\�����܂��B�i�}120�j

�}121

�m4�n�u�Z�L���A�A�N�Z�X�ݒ�̕ҏW�v-�u�A�N�Z�X���@�̐ݒ�v��ʂɂ�[�lj�]�{�^���������āu�A�N�Z�X���[�g�̒lj��v��ʂ�\�����܂��B�i�}121�j

�}122

�m5�n�u�A�N�Z�X ���[�g�̒lj��v��ʂɂāAOBC�Z�L���A�A�N�Z�X�L�[��VPN�l�b�g���[�N�̓��͂��s���܂��B�i�}122�j

�u�N���C�A���g IP�A�h���X�v�̗��ɂ́AOBC�Z�L���A�A�N�Z�X�L�[�ɂ�芄�蓖�Ă��Ă���VPN��IP�A�h���X��4���ڂ̐������u0�v�ɂ��ē��͂��Ă��������B

�i��j 10.63.3.1 �� 10.63.3.0

�u�}�X�N�v�̗��ɂ́A�u255.255.255.0�v����͂��Ă��������B�A�N�Z�X���@�́u�ϊ��v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A[�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX]�|�u�A�N�Z�X���@�̐ݒ�v��ʂɖ߂�A[����]�{�^�����N���b�N���Ă��������B

�}123

�m6�n�u�Z�L���A�A�N�Z�X�ݒ�̕ύX�v-�u�A�h���X�ϊ��̕ҏW�v �ɂ�[�lj�]�{�^���������āu�A�h���X�ϊ��̒lj��v��ʂ�\�����܂��B�i�}123�j

�}124

�m7�n�\�����ꂽ�u�A�h���X�ϊ��̒lj��v��ʂł́A�ϊ��A�h���X�̓o�^���s���܂��B

�i�}124�j

�u�A�N�Z�X�̎�ށv�̓��[�U�[ �f�o�C�X ���[�g�ϊ���I�����Ă��������B

�u����IP�A�h���X�v�́AXenApp�T�[�o�[�̃��[�J���l�b�g���[�N��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�����|�[�g�v�́u1494�v����͂��Ă��������B

�u�O��IP�A�h���X�iIP�܂��̓z�X�g���j�v�́AXenApp�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Ă��������B�iWeb Interface�T�[�o�[��IP�A�h���X�ł͂���܂���̂ł����ӂ��������B�j

�u�O���|�[�g�v�́u1494�v��I�����Ă��������B

���͂��I�������uOK�v�ŕ��A�m7�n�́u�Z�L�����e�B�ی삳�ꂽ�N���C�A���g�A�N�Z�X�̕ύX�v��ʂ��u�����v�ŕ��Ă�������

4.Citrix XenApp �iMetaFrame�j���ו��U���̏ꍇ

�� Citrix XenApp�iMetaFrame�j�ŕ��ו��U������邱�Ƃ��ł���̂́AAdvanced Edition�ȍ~�iAdvanced Edition�AEnterprise Edition�APlatinum Edition�j�����Fundamentals Edition�iXenApp Fundamentals�j�ł��B

Citrix XenApp�iMetaFrame�j�̕��ו��U���ł́A���p����S�Ă�Citrix XenApp �iMetaFrame�j�T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[��VPN�ɎQ�����A��փA�h���X�̐ݒ���s���K�v������܂��B�uCitrix Program Neighborhood�v�ڑ��̏ꍇ�ƁuWeb Interface�v�ڑ��̏ꍇ�Ń}�j���A�����Q�l�ɂ��ꂼ��K�Ȑݒ���s���Ă��������B

�� OBC�Z�L���A�A�N�Z�X�L�[��VPN�𗘗p���Ȃ��N���C�A���g�ɑ��Ă̂��J����Ă���Citrix XenApp�iMetaFrame�j�T�[�o�[�ɂ́AOBC�Z�L���A�A�N�Z�X�L�[���փA�h���X�̐ݒ�͕K�v����܂���B

�����[�g�f�X�N�g�b�v�T�[�r�X�i�^�[�~�i���T�[�r�X�j�ڑ��ŗ��p����ꍇ�̐ݒ�ƒ��ӓ_

OBC�Z�L���A�A�N�Z�X�L�[�������[�g�f�X�N�g�b�v�T�[�r�X�i�^�[�~�i���T�[�r�X�j�ŗ��p�����ꍇ�̐ݒ���@��OS���Ƃ̒��ӓ_��������܂��B

1.�����[�g�f�X�N�g�b�v�N���C�A���g�v���O�����̓�����@

Windows 11��Windows Server 2019�ł́A�����[�g�f�X�N�g�b�v�T�[�r�X�i�^�[�~�i���T�[�r�X�j�̃N���C�A���g�v���O�����Ƃ��āA�u�����[�g�f�X�N�g�b�v�N���C�A���g�v���\�ߗp�ӂ���Ă��܂��B

�EWindows 8.1 / Windows Server 2012 / Windows Server 2012R2�̏ꍇ

�u�X�^�[�g�v���m���ׂẴA�v���n���m�����[�g�f�X�N�g�b�v�ڑ��n

�EWindows 10 / Windows Server 2016 / Windows Server 2019 �̏ꍇ

�u�X�^�[�g�v���mWindows �A�N�Z�T���n���m�����[�g�f�X�N�g�b�v�ڑ��n

�EWindows 11 �̏ꍇ

�u�X�^�[�g�v���mWindows �c�[���n���m�����[�g�f�X�N�g�b�v�ڑ��n

2. �ڑ����@

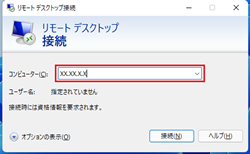

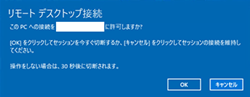

�}125

�R���s���[�^���̗��ɁA�ڑ���T�[�o�[��OBC�Z�L���A�A�N�Z�X�L�[�ɂ��VPN��IP�A�h���X����͂��Đڑ����s���܂��B�i�}125�j

�����[�g�f�X�N�g�b�v�i�^�[�~�i���T�[�o�[�j�ڑ��̉�ʂ̑傫����A�F���A���_�C���N�g���郍�[�J�����\�[�X�Ȃǂ̏ڍאݒ��[�I�v�V�����̕\��]�{�^������s�����Ƃ��ł��܂��B�I�v�V�����̐ݒ���@�̏ڍׂ́A�����[�g�f�X�N�g�b�v�N���C�A���g��[�w���v]�����m�F���������B

3. �^�[�~�i���T�[�r�X�̎�ނƐ���

�����[�g�f�X�N�g�b�v�ڑ��ł́A�ڑ���T�[�o�[��OS�̎�ނɂ��@�\�ɐ���������܂��B�����ł́AOS���Ƃ̐����⒍�ӎ��������������܂��B

(1) Windows Server 2012 / Windows Server 2012R2 / Windows Server 2016 /

Windows Server 2019 �̃����[�g�f�X�N�g�b�v�T�[�r�X�i�^�[�~�i���T�[�r�X�j�ɂ���

Windows Server 2012�ȍ~�̃����[�g�f�X�N�g�b�v�T�[�r�X�i�^�[�~�i���T�[�r�X�j�𗘗p�����ꍇ�A

��ʂ̐F���ő�ō��i���i32bit�j�܂őI���ł��܂��B

�m1�nRDS�iTS�jRemote App

���p�ړI�̃A�v���P�[�V�����ɂ̂݃A�N�Z�X�����邱�Ƃ��ł���@�\�ł��B

�A�v���P�[�V�����̗��p�ɂ͕K�v�Ȃ����j���[���\������Ȃ��Ȃ邽�߁A�ݒ肪�ύX�����A�d�v�ȃt�@�C�����폜�����Ƃ��������X�N��������邱�Ƃ��\�ɂȂ�܂��B

�m2�nRDS�iTS�jEasy Print

�ڑ���T�[�o�[�Ƀv�����^�[�h���C�o�[���C���X�g�[������Ă��Ȃ��ꍇ�ł��A�v�����^�[�̃��_�C���N�g���\�ɂ���@�\�ł��i��� �ɗ��p�ł���@�\�ɐ���������܂��j�B���̋@�\�𗘗p����ƁAWindows Server 2012 /Windows Server 2012R2 / Windows Server 2016/ Windows Server 2019�ɑΉ������h���C�o�[�������[�X����Ă��Ȃ��v�����^�[�ł����Ă��A������\�ɂȂ�܂��B

(2)�N���C�A���gOS�ւ̃����[�g�f�X�N�g�b�v�ڑ��ɂ���

�EWindows 8.1�ȍ~�ւ̃����[�g�f�X�N�g�b�v�ڑ��ɂ���

�l�b�g���[�N���x���F�؋@�\��������u�����[�g�f�X�N�g�b�v�v�@�\������܂��B

�ڑ���ƂȂ邽�߂̃����[�g�f�X�N�g�b�v�̋@�\������̂�Pro�EEnterprise�̂Q�̃G�f�B�V�����ɂȂ�܂��B ��Home�G�f�B�V�����ɂ́A�ڑ���ƂȂ邽�߂̃����[�g�f�X�N�g�b�v�̋@�\�͂���܂���̂ł����ӂ��������B

�ȉ��ł́A���́u�����[�g�f�X�N�g�b�v�v�ڑ��ɂ��Ă̐ݒ���@�y�ђ��ӓ_��������܂��B

4.�ݒ���@

�����[�g�f�X�N�g�b�v�ڑ��𗘗p����ꍇ�ɂ́A�ڑ���ƂȂ�OS�ɂ����Ď��O�Ɉȉ��̐ݒ肪�K�v�ł��B

�EWindows XP Professional�̏ꍇ

�i�}126�j

�m1�n�����[�g�f�X�N�g�b�v�ڑ��̋���

�u�}�C�R���s���[�^�v�̃v���p�e�B���J���A�m�����[�g�n�^�u�́u���̃R���s���[�^�Ƀ��[�U�[�������[�g�Őڑ����邱�Ƃ�������v�Ƀ`�F�b�N��t����B

�m2�n���[�U�[�̒lj�

�����l�ł́A���[�J���̊Ǘ��҃A�J�E���g�ȊO�ł̓����[�g�f�X�N�g�b�v�ڑ����s�����Ƃ��ł��܂���B�K�v�ɉ����āA�����[�g�f�X�N�g�b�v�� ���������郆�[�U�[�̒lj����s���Ă��������B

�Ȃ��A�p�X���[�h���ݒ肳��Ă��Ȃ����[�U�[�̃����[�g�f�X�N�g�b�v�ڑ��́A���[�J���Z�L�����e�B�|���V�[�ɂ�萧������Ă��܂��B�����[�g�f�X�N�g�b�v�ڑ����郆�[�U�[�ɑ��ẮA�p�X���[�h��ݒ肵�Ă��������B

�������AWindows XP�Ɏ������O�I��������Ă���ꍇ�A�p�X���[�h��ݒ肷�邱�Ƃł��邱�Ƃ�OS�̋N�����Ƀp�X���[�h��������A�������O�I���͂ł��Ȃ��Ȃ�܂��B

�i�}126�j

�}127

�}128

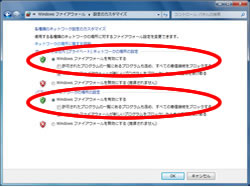

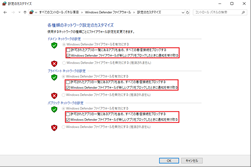

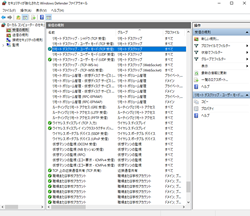

�m3�nWindows�t�@�C�A�E�H�[���̃Z�L�����e�B�̊ɘa

Windows XP��SP2���K�p����Ă���ƁA�����l�ł́uWindows �t�@�C�A�E�H�[���v�̋@�\���L���ɂȂ��Ă���A�O���}�V������̐ڑ����S�ċ��ۂ���܂��B

�����[�g�f�X�N�g�b�v�ڑ����s�����߂ɂ̓Z�L�����e�B�̊ɘa���K�v�ł��B

�u�R���g���[���p�l���v����uWindows �t�@�C�A�E�H�[���v���N�����A�m�S�ʁn�^�u�Łu��O��

�����Ȃ��v�Ƀ`�F�b�N�������Ă��Ȃ����Ƃ��B�i�}127�j

�܂��A�m��O�n�^�u�ɂāu�v���O��������уT�[�r�X�v�̈ꗗ�Łu�����[�g�f�X�N�g�b�v�v�Ƀ`�b�F�N���t���A�����[�g�f�X�N�g�b�v�̒ʐM��������Ă��邱�Ƃ��m�F���܂��B�i�}128�j

�EWindows Vista Business�EEnterprise�EUltimate�̏ꍇ

�i�}129�j

�m1�n�����[�g�f�X�N�g�b�v�ڑ��̋���

�u�R���s���[�^�v�̃v���p�e�B���J���A�u�V�X�e���̏ڍאݒ�v���N���B�m�����[�g�n�^�u�́u�����[�g�f�X�N�g�b�v�����s���Ă���R���s���[�^����̐ڑ���������i�Z�L�����e�B�̃��x���͒Ⴍ�Ȃ�܂��j�v�Ƀ`�F�b�N��t����B

�m2�n���[�U�[�̒lj�

�����l�ł́A���[�J���̊Ǘ��҃A�J�E���g�ȊO�ł̓����[�g�f�X�N�g�b�v�ڑ����s�����Ƃ��ł��܂���B�K�v�ɉ����āA�����[�g�f�X�N�g�b�v�ڑ��������郆�[�U�[�̒lj����s���Ă��������B

�Ȃ��A�p�X���[�h���ݒ肳��Ă��Ȃ����[�U�[�̃����[�g�f�X�N�g�b�v�ڑ��́A���[�J���Z�L�����e�B�|���V�[�ɂ�萧������Ă��܂��B�����[�g�f�X�N�g�b�v�ڑ����郆�[�U�[�ɑ��ẮA�p�X���[�h��ݒ肵�Ă��������B

�������AWindows Vista�Ɏ������O�I��������Ă���ꍇ�A�p�X���[�h��ݒ肷�邱�Ƃł��邱�Ƃ�OS�̋N�����Ƀp�X���[�h��������A�������O�I���͂ł��Ȃ��Ȃ�܂��B

�i�}129�j

�}130

�}131

�m3�nWindows�t�@�C�A�E�H�[���̃Z�L�����e�B�̊ɘa

Windows Vista�ł́uWindows �t�@�C�A�E�H�[���v�̋@�\���L���ɂȂ��Ă���A�O���}�V������̐ڑ����S�ċ��ۂ���܂��B

�����[�g�f�X�N�g�b�v�ڑ����s�����߂ɂ̓Z�L�����e�B�̊ɘa���K�v�ł��B�i�}130�j

�u�R���g���[���p�l���v����u�Z�L�����e�B�v��I�����A�uWindows �t�@�C�A�E�H�[���̗L�����܂��͖������v���N�����܂��B

�m�S�ʁn�^�u�Łu���ׂĂ̒��M�ڑ����u���b�N����v�Ƀ`�F�b�N�������Ă��Ȃ����Ƃ��m�F���܂��B

�܂��A�m��O�n�^�u�ɂāu�v���O��������уT�[�r�X�v�̈ꗗ�Łu�����[�g�f�X�N�g�b�v�v�Ƀ`�b�F�N���t���A�����[�g�f�X�N�g�b�v�̒ʐM��������Ă��邱�Ƃ��m�F���܂��B�i�}131�j

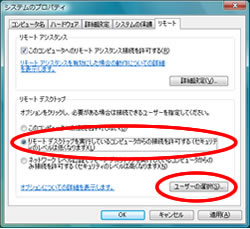

�EWindows 7 Professional�EEnterprise�EUltimate�̏ꍇ

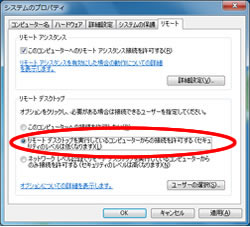

�i�}132�j

�m1�n�����[�g�f�X�N�g�b�v�ڑ��̋���

�u�R���s���[�^�[�v�̃v���p�e�B���J���A�u�V�X�e���̏ڍאݒ�v���N���B�m�����[�g�n�^�u�́u���̃R���s���[�^�[�ւ̃����[�g�ڑ���������v�Ƀ`�F�b�N��t���A�u�l�b�g���[�N���x���F�Ń����[�g�f�X�N�g�b�v�����s���Ă���R���s���[�^�[�̂ݐڑ���������i�����j�v�̃`�F�b�N���O���܂��B

�m2�n���[�U�[�̒lj�

�����l�ł́A���[�J���̊Ǘ��҃A�J�E���g�ȊO�ł̓����[�g�f�X�N�g�b�v�ڑ����s�����Ƃ��ł��܂���B�K�v�ɉ����āA�����[�g�f�X�N�g�b�v�ڑ��������郆�[�U�[�̒lj����s���Ă��������B

�Ȃ��A�p�X���[�h���ݒ肳��Ă��Ȃ����[�U�[�̃����[�g�f�X�N�g�b�v�ڑ��́A���[�J���Z�L�����e�B�|���V�[�ɂ�萧������Ă��܂��B�����[�g�f�X�N�g�b�v�ڑ����郆�[�U�[�ɑ��ẮA�p�X���[�h��ݒ肵�Ă��������B

�������AWindows 7�Ɏ������O�I��������Ă���ꍇ�A�p�X���[�h��ݒ肷�邱�Ƃł��邱�Ƃ�OS�̋N�����Ƀp�X���[�h��������A�������O�I���͂ł��Ȃ��Ȃ�܂��B

�i�}132�j

�}133

�m3�nWindows�t�@�C�A�E�H�[���̃Z�L�����e�B�̊ɘa

Windows 7�ł́uWindows �t�@�C�A�E�H�[���v�̋@�\���L���ɂȂ��Ă���A�O���}�V������̐ڑ�����ѓ�������̒ʐM�v�����S�ċ��ۂ���܂��B

�����[�g�f�X�N�g�b�v�ڑ����s�����߂ɂ̓Z�L�����e�B�̊ɘa���K�v�ł��B

�u�R���g���[���p�l���v����u�V�X�e���ƃZ�L�����e�B�v��I�����A�uWindows �t�@�C�A�E�H�[���v��I�����܂��B�uWindows �t�@�C�A�E�H�[���ɂ��R���s���[�^�[�̕ی�v�̃J�e�S���[�ɐ�ւ������A�uWindows �t�@�C�A�E�H�[���̗L�����܂��͖������v���N�����܂��B

�u�e��ނ̃l�b�g���[�N�ݒ�̃J�X�^�}�C�Y�v�ŕ\������Ă��邷�ׂẴl�b�g���[�N�̏ꏊ�Łu�����ꂽ�v���O�����̈ꗗ�ɂ���v���O�������܂߁A���ׂĂ̒��M�ڑ����u���b�N����v�Ƀ`�F�b�N�������Ă��Ȃ����Ƃ��m�F���܂��B�i�}133�j

�m4�nWindows�t�@�C�A�E�H�[���̎�M�̋K���̊m�F

�u�e��ނ̃l�b�g���[�N�ݒ�̃J�X�^�}�C�Y�v�̊m�F��A�ēx�uWindows �t�@�C�A�E�H�[���ɂ��R���s���[�^�[�̕ی�v�̃J�e�S���[�ɖ߂�A�u�ڍאݒ�v��I�����A�u�Z�L�����e�B���������ꂽWindows�t�@�C�A�E�H�[���v���N�����܂��B��ʂ��\�����ꂽ��u��M�̋K���v��I�����A�u�����[�g�f�X�N�g�b�v�iTCP��M�j�v�́u�L���v���u�͂��v�A�u����v���u���v�ƂȂ��Ă��邱�Ƃ��m�F���܂��B

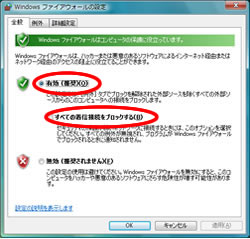

�EWindows 8 Pro�EEnterprise�̏ꍇ

�i�}135�j

�i�}136�j

�i�}137�j

�m1�n�����[�g�f�X�N�g�b�v�ڑ��̋���

�u�R���s���[�^�[�v�̃v���p�e�B���J���A�u�V�X�e���̏ڍאݒ�v���N���B�m�����[�g�n�^�u�́u���̃R���s���[�^�[�ւ̃����[�g�ڑ���������v�Ƀ`�F�b�N��t���A�u�l�b�g���[�N���x���F�Ń����[�g�f�X�N�g�b�v�����s���Ă���R���s���[�^�[�̂ݐڑ���������i�����j�v�̃`�F�b�N���O���܂��B

�m2�n���[�U�[�̒lj�

�����l�ł́A���[�J���̊Ǘ��҃A�J�E���g�ȊO�ł̓����[�g�f�X�N�g�b�v�ڑ����s�����Ƃ��ł��܂���B�K�v�ɉ����āA�����[�g�f�X�N�g�b�v�ڑ��������郆�[�U�[�̒lj����s���Ă��������B

�Ȃ��A�p�X���[�h���ݒ肳��Ă��Ȃ����[�U�[�̃����[�g�f�X�N�g�b�v�ڑ��́A���[�J���Z�L�����e�B�|���V�[�ɂ�萧������Ă��܂��B�����[�g�f�X�N�g�b�v�ڑ����郆�[�U�[�ɑ��ẮA�p�X���[�h��ݒ肵�Ă��������B

�������AWindows 8�Ɏ������O�I��������Ă���ꍇ�A�p�X���[�h��ݒ肷�邱�Ƃł��邱�Ƃ�OS�̋N�����Ƀp�X���[�h��������A�������O�I���͂ł��Ȃ��Ȃ�܂��B �i�}135�j

[3�nWindows�t�@�C�A�E�H�[���̃Z�L�����e�B�̊ɘa

Windows 8�ł́uWindows �t�@�C�A�E�H�[���v�̋@�\���L���ɂȂ��Ă���A�O���}�V������̐ڑ�����ѓ�������̒ʐM�v�����S�ċ��ۂ���܂��B

�����[�g�f�X�N�g�b�v�ڑ����s�����߂ɂ̓Z�L�����e�B�̊ɘa���K�v�ł��B

�u�R���g���[���p�l���v����u�V�X�e���ƃZ�L�����e�B�v��I�����A�uWindows �t�@�C�A�E�H�[���v��I�����܂��B�uWindows �t�@�C�A�E�H�[���ɂ��PC�̕ی�v�̃J�e�S���[�ɐ�ւ������A�uWindows �t�@�C�A�E�H�[���̗L�����܂��͖������v���N�����܂��B

�u�e��ނ̃l�b�g���[�N�ݒ�̃J�X�^�}�C�Y�v�ŕ\������Ă��邷�ׂẴl�b�g���[�N�̏ꏊ�Łu�����ꂽ�A�v���̈ꗗ�ɂ���A�v�����܂߁A���ׂĂ̒��M�ڑ����u���b�N����v�Ƀ`�F�b�N�������Ă��Ȃ����Ƃ��m�F���܂��B�i�}136�j

�m4�nWindows�t�@�C�A�E�H�[���̎�M�̋K���̊m�F

�u�e��ނ̃l�b�g���[�N�ݒ�̃J�X�^�}�C�Y�v�̊m�F��A�ēx�uWindows �t�@�C�A�E�H�[���ɂ��PC�̕ی�v�̃J�e�S���[�ɖ߂�A�u�ڍאݒ�v��I�����A�u���[�J���R���s���[�^�[�̃Z�L�����e�B���������ꂽWindows�t�@�C�A�E�H�[���v���N�����܂��B

��ʂ��\�����ꂽ��u��M�̋K���v��I�����A�u�����[�g�f�X�N�g�b�v�iTCP��M�j�v�́u�L���v���u�͂��v�A�u����v���u���v�ƂȂ��Ă��邱�Ƃ��m�F���܂��B�i�}137�j

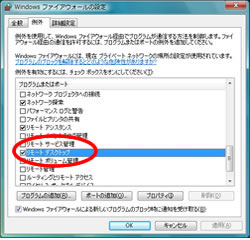

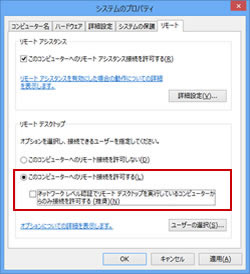

�EWindows 10 Pro�EEnterprise�̏ꍇ

�i�}138�j

�m1�n�����[�g�f�X�N�g�b�v�ڑ��̋���

[�R���g���[���p�l��]-[�V�X�e��]��I�����A�u�����[�g�̐ݒ�v���N���B�u���̃R���s���[�^�[�ւ̃����[�g�A�V�X�^���X�ڑ���������v�Ƀ`�F�b�N��t���A�u�l�b�g���[�N���x���F�Ń����[�g�f�X�N�g�b�v�����s���Ă���R���s���[�^�[����̂ݐڑ���������i�����j�v�̃`�F�b�N���O���܂��B�i�}138�j

�m2�n���[�U�[�̒lj�

�����l�ł́A���[�J���̊Ǘ��҃A�J�E���g�ȊO�ł̓����[�g�f�X�N�g�b�v�ڑ����s�����Ƃ��ł��܂���B�K�v�ɉ����āA�����[�g�f�X�N�g�b�v�ڑ��������郆�[�U�[�̒lj����s���Ă��������B

�Ȃ��A�p�X���[�h���ݒ肳��Ă��Ȃ����[�U�[�̃����[�g�f�X�N�g�b�v�ڑ��́A���[�J���Z�L�����e�B�|���V�[�ɂ�萧������Ă��܂��B

�����[�g�f�X�N�g�b�v�ڑ����郆�[�U�[�ɑ��ẮA�p�X���[�h��ݒ肵�Ă��������B

�������AWindows 10�Ɏ������O�I��������Ă���ꍇ�A�p�X���[�h��ݒ肷�邱�Ƃ�OS�̋N�����Ƀp�X���[�h��������A�������O�I���͂ł��Ȃ��Ȃ�܂��B

�}139

�m3�nWindows�t�@�C�A�E�H�[���̃Z�L�����e�B�̊ɘa

Windows 10�ł́uWindows �t�@�C�A�E�H�[���v�̋@�\���L���ɂȂ��Ă���A�O���}�V������̐ڑ�����ѓ�������̒ʐM�v�����S�ċ��ۂ���܂��B

�����[�g�f�X�N�g�b�v�ڑ����s�����߂ɂ̓Z�L�����e�B�̊ɘa���K�v�ł��B

�u�R���g���[���p�l���v����u�V�X�e���ƃZ�L�����e�B�v��I�����A�uWindows�@Defender �t�@�C�A�E�H�[���v��I�����܂��B�uWindows �t�@�C�A�E�H�[���ɂ��PC�̕ی�v�̃J�e�S���[�ɐ�ւ������A�uWindows�@Defender �t�@�C�A�E�H�[���̗L�����܂��͖������v���N�����܂��B

�u�e��ނ̃l�b�g���[�N�ݒ�̃J�X�^�}�C�Y�v�ŕ\������Ă��邷�ׂẴl�b�g���[�N�̏ꏊ�Łu�����ꂽ�A�v���̈ꗗ�ɂ���A�v�����܂߁A���ׂĂ̒��M�ڑ����u���b�N����v�Ƀ`�F�b�N�������Ă��Ȃ����Ƃ��m�F���܂��B

�i�}139�j

�i�}140�j

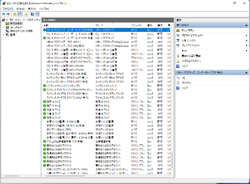

�m4�nWindows�t�@�C�A�E�H�[���̎�M�̋K���̊m�F

�u�e��ނ̃l�b�g���[�N�ݒ�̃J�X�^�}�C�Y�v�̊m�F��A�ēx�uWindows �t�@�C�A�E�H�[���ɂ��PC�̕ی�v�̃J�e�S���[�ɖ߂�A�u�ڍאݒ�v��I�����A�u���[�J���R���s���[�^�[�̃Z�L�����e�B���������ꂽWindows�t�@�C�A�E�H�[���v���N�����܂��B

��ʂ��\�����ꂽ��u��M�̋K���v��I�����A�u�����[�g�f�X�N�g�b�v-���[�U�[���[�h�iTCP��M�j�v�́u�S�ʁv���u�L���v�A�u����v���u�ڑ���������v�ƂȂ��Ă��邱�Ƃ��m�F���܂��B�i�}140�j

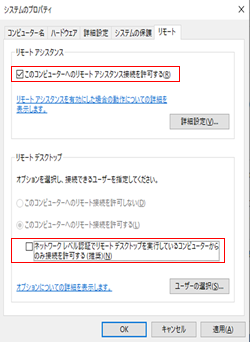

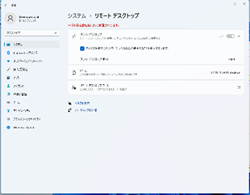

�E Windows 11 Pro�EEnterprise�̏ꍇ

�i�}141�j

�m1�n�����[�g�f�X�N�g�b�v�ڑ��̋���

[�ݒ�]-[�V�X�e��]-[�����[�g�f�X�N�g�b�v]��I�����A�u�����[�g�f�X�N�g�b�v�v��W�J���܂��B�u�f�o�C�X���ڑ��Ƀl�b�g���[�N���x���F���g�p���邱�Ƃ�v������i�����j�v�̃`�F�b�N���O���܂��B�i�}141�j

�m2�n���[�U�[�̒lj�

�����l�ł́A���[�J���̊Ǘ��҃A�J�E���g�ȊO�ł̓����[�g�f�X�N�g�b�v�ڑ����s�����Ƃ��ł��܂���B�K�v�ɉ����āA�����[�g�f�X�N�g�b�v�ڑ��������郆�[�U�[�̒lj����s���Ă��������B

�Ȃ��A�p�X���[�h���ݒ肳��Ă��Ȃ����[�U�[�̃����[�g�f�X�N�g�b�v�ڑ��́A���[�J���Z�L�����e�B�|���V�[�ɂ�萧������Ă��܂��B�����[�g�f�X�N�g�b�v�ڑ����郆�[�U�[�ɑ��ẮA�p�X���[�h��ݒ肵�Ă��������B

�������AWindows 11�Ɏ������O�I��������Ă���ꍇ�A�p�X���[�h��ݒ肷�邱�Ƃ�OS�̋N�����Ƀp�X���[�h��������A�������O�I���͂ł��Ȃ��Ȃ�܂��B

�i�}142�j

�m3�nWindows�t�@�C�A�E�H�[���̃Z�L�����e�B�̊ɘa

Windows 11�ł́uWindows �t�@�C�A�E�H�[���v�̋@�\���L���ɂȂ��Ă���A�O���}�V������̐ڑ�����ѓ�������̒ʐM�v�����S�ċ��ۂ���܂��B

�����[�g�f�X�N�g�b�v�ڑ����s�����߂ɂ̓Z�L�����e�B�̊ɘa���K�v�ł��B

�u�R���g���[���p�l���v����u�V�X�e���ƃZ�L�����e�B�v��I�����A�uWindows�@Defender �t�@�C�A�E�H�[���v��I�����܂��B�uWindows �t�@�C�A�E�H�[���ɂ��PC�̕ی�v�̃J�e�S���[�ɐ�ւ������A�uWindows�@Defender �t�@�C�A�E�H�[���̗L�����܂��͖������v���N�����܂��B

�u�e��ނ̃l�b�g���[�N�ݒ�̃J�X�^�}�C�Y�v�ŕ\������Ă��邷�ׂẴl�b�g���[�N�̏ꏊ�Łu�����ꂽ�A�v���̈ꗗ�ɂ���A�v�����܂߁A���ׂĂ̒��M�ڑ����u���b�N����v�Ƀ`�F�b�N�������Ă��Ȃ����Ƃ��m�F���܂��B

�i�}142�j

�i�}143�j

�m4�nWindows�t�@�C�A�E�H�[���̎�M�̋K���̊m�F

�u�e��ނ̃l�b�g���[�N�ݒ�̃J�X�^�}�C�Y�v�̊m�F��A�ēx�uWindows �t�@�C�A�E�H�[���ɂ��PC�̕ی�v�̃J�e�S���[�ɖ߂�A�u�ڍאݒ�v��I�����A�u���[�J���R���s���[�^�[�̃Z�L�����e�B���������ꂽWindows

�t�@�C�A�E�H�[���v���N�����܂��B

��ʂ��\�����ꂽ��u��M�̋K���v��I�����A�u�����[�g�f�X�N�g�b�v-���[�U�[���[�h�iTCP��M�j�v�́u�S�ʁv���u�L���v�A�u����v���u�ڑ���������v�ƂȂ��Ă��邱�Ƃ��m�F���܂��B�i�}143�j

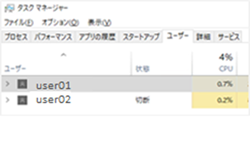

�^�p��̒��ӓ_

Windows 8.1�ȍ~�̃N���C�A���gOS���z�X�g�Ƃ����ꍇ�̃����[�g�f�X�N�g�b�v�ڑ���1�Z�b�V�����݂̂Ɍ����܂��B�����̃��[�U�[����̐ڑ��v�����������ꍇ�A���p�����A�J�E���g��N���C�A���gOS���̐ݒ�ɂ�蓮�삪�قȂ�܂��B�ȉ��̋L�ړ��e�ɂ����ӂ��������B

�m1�n�F���݃��O�I�����Ă��郆�[�U�[�Ɠ���A�J�E���g�ł̃��O�I���v�����������ꍇ

�� �ڑ���̃N���C�A���gOS�ł͉�ʂ����b�N�̏�ԂɂȂ�A���ݍ�ƒ��̉�ʂ������[�g�f�X�N�g�b�v�N���C�A���g���ɂ��̂܂܈����p����܂��B

�ڑ���̍�Ɠ��e�͂��̂܂܈����p�����̂ŁA���s���̏����▢�ۑ��̃f�[�^�������Ă��������e�������邱�Ƃ͂���܂���B

�������A���̃��[�U�[�̉�ʂ����̂܂܈����p�����ꍇ�A���s���̃A�v���P�[�V����������ɕۑ���I������ƁA��ƒ����������[�U�[�̈Ӑ}�Ƃ͔�������ԂŃf�[�^��ۑ����Ă��܂��\��������܂��B�����l��PC�����L���ė��p���Ă���ꍇ�ɂ͏\�������ӂ̏ゲ���p���������B

�m2�n�F���ݐڑ����O�I�����Ă��郆�[�U�[�Ƃ͕ʂ̃A�J�E���g�ł̃��O�I���v�����������ꍇ

OS�̐ݒ�ɂ�蓮�삪�قȂ�܂��B�ȉ������Q�Ƃ��������B

(1)�F�N���C�A���gPC���h���C���ɏ������Ă���A�܂��́u���[�U�[�̊ȈՐؑ@�\�v�������̏ꍇ

�i �� �h���C���̏ꍇ�́A�u���[�U�[�̊ȈՐؑ@�\�v�̐ݒ莩�̂����p�ł��܂���B�j

�}144

�����[�g�f�X�N�g�b�v�ڑ����s�����[�U�[���ɂ͐}144�̂悤�Ȋm�F���b�Z�[�W���\������܂��B

[�͂�]��I�������PC�ɒ��ڃ��O�I�����Ă������[�U�[�̉�ʂ͋����I�Ƀ��O�I�t����āA�����[�g�f�X�N�g�b�v���[�U�[�͐V�K���O�I����ԂŐڑ�����܂��B

���̏ꍇPC�ɒ��ڃ��O�I�����Ă������[�U�[�����p���Ă����A�v���P�[�V�����͋����I�ɏI������A���ۑ��̃f�[�^���S�Ď���ꂽ��A�f�[�^���̂��j�������肷��\�������蒍�ӂ��K�v�ł��B

(2)�F�N���C�A���gPC�����[�N�O���[�v�ŁA���u���[�U�[�̊ȈՐؑ@�\�v���L���̏ꍇ

�i���h���C���̏ꍇ�́A�u���[�U�[�̊ȈՐؑ@�\�v�̐ݒ莩�̂����p�ł��܂���B�j

�}145

�}146

PC�ɒ��ڃ��O�I�����Ă������[�U�[�ɂ͐}145�̃��b�Z�[�W���\������܂��B

[�͂�]�������ă����[�g�f�X�N�g�b�v�ڑ���������ƁA�����[�g�f�X�N�g�b�v�ڑ��������[�U�[�͐V�K���O�I�����s���܂����A

PC�ɒ��ڃ��O�I�����Ă������[�U�[�������I�Ƀ��O�I�t����邱�Ƃ͂Ȃ��A���[�U�[�ؑւ��s�����Ƃ��Ɠ��l�Ɂu�ؒf�v��ԂŌ��ݍ�ƒ��̏�ێ�����܂��B�i�}146�j

���̏ꍇ�A��s�V���[�Y��LANPCK/�VERP�̃N���C�A���g�v���O�����𗘗p���Ă���}�V���ł���A�o���̃A�J�E���g�ŕ�s�V���[�Y���N�����Ă���肠��܂���B

�������A��s�V���[�Y���X�^���h�A�����ł̏ꍇ�́A�o���̃A�J�E���g�ŕ�s�V���[�Y���N�����悤�Ƃ��Ă��A�����N�������ɂ��N���������邱�Ƃ��ł��܂���B

����

�� �{�����ł��Љ��ݒ���s���Ă����������߂ɂ́A���q�l�����ۂɗ��p�����Citrix XenApp�iMetaFrame�j����[�g�f�X�N�g�b�v�T�[�r�X�i�^�[�~�i���T�[�r�X�j�̍\���ɂ��ė������K�v�ƂȂ�܂��̂ŗ\�߂����ӂ��������B

�� �{�����́A���[�J��IP�A�h���X��Citrix XenApp�iMetaFrame�j�����험�p�\�ȏ�Ԃō\��������������ɁAOBC�Z�L���A�A�N�Z�X�L�[�𗘗p���Đڑ�������[����lj��ݒ肷��O��ŋL�ڂ��Ă��܂��B

�� Citrix XenApp�iMetaFrame�j�̃Z�b�g�A�b�v���ɂ��Ă͋L�ڂ���Ă��܂���B������ɂ��Ă�Citrix XenApp�iMetaFrame�j�ɓY�t����Ă���}�j���A�������Q�Ƃ��������B